TD crypto classique & moderne Exercice 1 Compléter le tableau suivant Technique

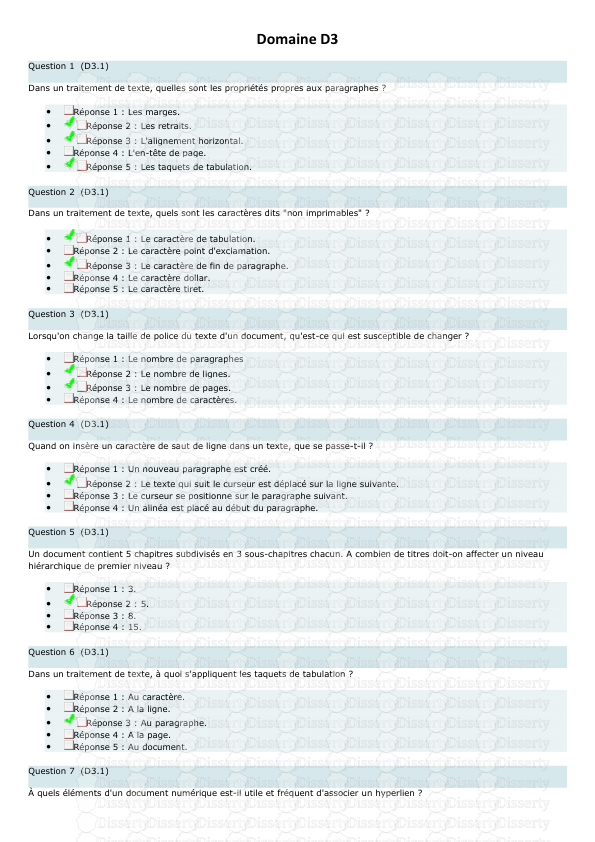

TD crypto classique & moderne Exercice 1 Compléter le tableau suivant Technique Principe Exemple d’algorithme Services de sécurité assurés Chiff symétrique Chiffrer et déchifrer avec la meme clé secrete partagé entre l’emetteur et le receteur DES, masque jetable La confidentialité Chiff asymétrique Chiffrer avec la clé publique du recepteur et ce dernier dechiffre avec sa clé privée RSA La confidentialité Signature numérique Chiffrer avec la clé privée de l’emetteur. Le recepteur doit dechiffrer avec la clé publique de l’emetteur RSA L’authentification et la non repudiation Hachage Construire une empreinte d’un message ou un condensé SHA L’integrité Exercice 2: Question 1 : la clé initiale utilisée par DES est de taille 64 bits. Sur cette clé, on doit effectuer une première compression. a- comment est effectuée cette compression et quelle est la taille de la clé à la sortie. Cette 1 ere compression 64 bits56bits. b- A quoi ca sert cette compression test & contrôle d’erreurs de transmission Question 2 : Soit le message suivant : 1. Expliquer le rôle du tableau. C’est le tableau de la permutation compressé utilisé au niveau du générateur des clés pour les différents rounds. 2. A votre avis, le message (à la sortie de ce tableau) s'écrit sur combien de bits ? 48 bits 3. Utiliser ce tableau de permutation et donnez uniquement les 5 premiers bits du message résultat. 0 (bit 14) 1 (bit 17) 1(bits 11) 1 (bit 24) 1(bit 1) Exercice 3: 1 La fonction de Substitution fait partie de l’algorithme DES. Elle prend en entrée un message de 48 bits. 1- A votre avis, le message après avoir appliqué la fonction de substitution s'écrit sur combien de bits ? La fonction de Substitution fait partie de l’algorithme DES. Elle consiste à remplacer une suite de 48bits en une suite de 32 bits. 2- Etant donné cette suite S de 48 bits et le tableau de substitution T. Identifiez la chaîne à la sortie. La chaine de sorite est : (1)0001 //(10)1010 //(2)0010// (7)0111// (12) 1100//(10)1010// 1001// 0111// Exercice 4: Dans l’algorithme DES, la Fonction F comporte quatre opérations. Parmi lesquelles l Expansive. Etant donné, en entrée, la suite suivante S de 32 bits suivante : S : 0010 1010 0001 0111 0101 1011 1010 0101 a- Quelle est la taille de la suite S’ de sortie. 48 bits b- Donnez la suite S’. 2 S’ 100101 010100 000010 101110 101011 110111 110100 001010 c- La fonction expansive s’effectue avant ou après la fonction de substitution. Avant Exercice 5: Pour échanger des données, un des employés a appliqué le procédé suivant : il a chiffré le texte clair par la clé publique du récepteur ---> il a obtenu le message M1 ensuite il a chiffré le message M1 par sa propre clé privée---> il a obtenu le message M2 il a envoyé M2 au récepteur. a) de quel type de chiffrement s’agit 'il ? c’est un chiffrement asymétrique puisque les clés utilisés sont publiques et privées (ce n’est pas du chiffrement hybride !!!!) b) quels sont les services de sécurité assurés par ce procédé ? - la confidentialité (étape 1) - l’authentification et la non répudiation de l’employé qui a effectué ce procédé (etape 2) c) comment peut’ on améliorer ce procédé pour assurer que les données n’ont pas été altérer pendant leurs transmission. - Oui on peut intégrer une fonction de hachage qui donne l’empreinte du message et l’envoyer au récepteur. d) quel est l’inconvénient de ce procédé ? C’est un procédé très lourd en termes de ressources temps et mémoire puisque il applique le chiffrement asymétrique à deux reprises. 3 Exercice 6 : en utilisant le même principe de l’algorithme de Cesar, trouver la clé utilisés La clé utilisée est H Le « s » devient « a » Le « e » devient « m »….. Exercice 7 : Lister les avantages et les inconvénients du mode de positionnement in line et off line In line Off line Avantages Vérifie et analyse le trafic réel Pas de conséquence sur le débit du réseau Inconvénients Il peut engendrer un ralentissement au niveau du SI- ralentir le débit avec le quel circule les données Travaille sur une copie du trafic et non pas le trafic réel Exercice 8 : Lister les avantages et les inconvénients du mode de réponse : actif et passif actif passif Avantages Il peut prendre une décision en temps réel – décision rapide Même en cas d’erreur d’analyse ce n’est pas lui qui prend la décision mais plutôt l’administrateur du SI et ce dernier peut faire la différence 4 entre un faux positifs et vrai positifs Inconvénients Le mécanisme en question peut faire des erreurs d’interprétations et notamment des faux positifs ce qui engendre des décisions erronés Décision peut arriver trop tard alors que l’attaque est passée et peut même infecter des machines dans le SI Exercice 9 : Parmi les solutions de sécurité, il y a la collaboration entre différents mécanismes de sécurité, ou la décision de l’un peut influencer le travail de l autre Proposer un scenario possible de collaboration entre firewall et IDS Suite à la détection d’un événement intrusif, l IDS peut envoyer l’alerte non pas à l’administrateur seulement mais aussi au firewall pour avoir une réactivité rapide suite à cette intrusion. L IDS doit informer le firewall qd, comment et par qui l’événement a eu lieu et ce dernier prend la décision instantanément. Exercice 10 : Peut-on déduire que le firewall proxy est meilleur que le firewall passerelle ? On ne peut pas déduire une telle déclaration parceque : D’un coté le proxy permet une analyse détaillé fine rien ne passe inaperçu mais il effectue un traitement en plus ce qui peut ralentir le débit du réseau De l’autre coté le firewall passerelle est rapide et n’entraine aucun ralentissement au niveau du réseau mais on peut exploiter une vulnérabilité au niveau du firewall passerelle en faisant passé quelque chose d’interdit dans quelque chose d’autoriser grâce au principe de l’encapsulation Exercice 11 : 1-lister les différentes étapes de l’algorithme RSA 2-pour p=29 et q=13, calculer n et φ(n) 3- choisir la valeur de « e » sachant que 2 ≤ e ≤10 . 4-pour la valeur de e choisie, déterminer la clé publique et la clé privée. 5- chiffrer le message « bonjour » sachant que la conversion en ASCII du mot Bonjour c'est : 66.111.110.106.111.117.114 Pour k = 4 d = 269 Exercice 12 : 5 Vous êtes responsables de la sécurité d’une entreprise. Votre directeur vous demande de mettre en place une solution pour assurer la transmission confidentielle des données. 1- Proposer deux solutions différentes en précisant les avantages ainsi que les inconvénients de chaque solution. Confidentielle les deux solutions possibles sont le chiff sym et le chiff asym Chiff sym (+) rapide facile n’épuise pas les ressources (-) comment partager la clé secrète utilisé par l’émetteur et le récepteur Chiif asym (+) chaque entité dispose de ses propres clés, aucun besoin de partager de la clé. (-) très lourd, très gourment, il n’est pas rapide, il épuise les ressources, n’est pas facile à implémenter au niveau des puces électroniques 2- Votre directeur choisit parmis les deux solutions, la méthode la plus rapide : préciser laquelle ? La solution choisie est le chiff sym 3- Votre directeur vous demande de mettre en place une méthode qui assure la transmission secrète des clés utilisées pour le chiffrement. Proposer un/des algorithmes permettant d’assurer la confidentialité des clés secrètes. 1 ere solution : utiliser DH pour échanger la clé secrète d’une manière confidentielle 2 ieme solution : utiliser un schéma asym juste pour l’envoi sécurisé de la clé secrète, en fois la clé est envoyé, on revient à un schéma sym Exercice 13 : Alice désire envoyer d’une manière sécurisée un message à bob, elle applique le procédé suivant : - Etape 0 : Alice chiffre le texte en clair avec une clé secrète, le message obtenu est nommé M0. - Etape 1 : Alice calcule l’empreinte de son message, le message obtenu est nommé M1. - Etape 2 : Alice chiffre la clé secrète avec la clé publique de Bob, le message obtenu est nommée M2. - Etape 3 : Alice chiffre le message M2 avec sa propre clé privée, le message obtenu est nommée M3. Apres ces étapes Alice envoie à Bob les messages M0, M1 et M3. Question 1 : donner un schéma de communication entre Alice et Bob qui regroupe toutes ces étapes. Question 2 : a- définir une empreinte d’un message b- expliquer la technique permettant d’obtenir une empreinte ainsi que les caractéristiques de cette technique. Question 3 : a- quel est le type de chiffrement utilisé pour crypter le texte en clair. b-quel est l’inconvénient majeur de ce type de chiffrement. Question 4 : a- Pourquoi Alice a effectué l’étape 2 ? Pensez-vous que bob dispose de la clé secrète ? b- citer le service de sécurité assuré par l’étape uploads/s1/ correction-crypto-classique-amp-moderne.pdf

Documents similaires

-

34

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Dec 15, 2022

- Catégorie Administration

- Langue French

- Taille du fichier 0.8275MB