Google dangereux – à la recherche des informations confidentielles Michał Piotr

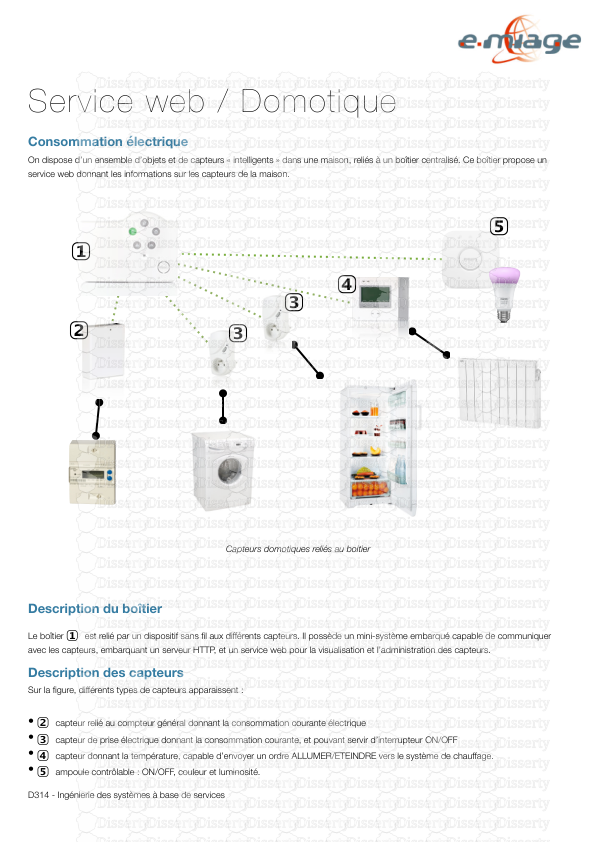

Google dangereux – à la recherche des informations confidentielles Michał Piotrowski Article publié dans le numéro 4/2005 du magazine hakin9 Tous droits reservés. La copie et la diffusion de l'article sont admises à condition de garder sa forme et son contenu actuels. Magazine hakin9, Wydawnictwo Software, ul. Lewartowskiego 6, 00-190 Warszawa, fr@hakin9.org www.hakin9.org 2 hakin9 No 4/2005 Focus G oogle répond à environ 80 pourcent de toutes les questions posées et par conséquent, c'est le moteur de recher che le plus utilisé. Cela est dû non seulement à son mécanisme de génération de résultats très efficace mais aussi à de grandes possi bilités au niveau des questions posées. Il ne faut pas pourtant oublier qu'Internet est un média très dynamique et que les résultats de recherche présentés par Google ne sont pas toujours d'actualités. Il arrive que certaines pa ges trouvées soient vieilles et que plusieurs pa ges ayant un contenu similaire n'aient pas été visitées par Googlebot (script ayant pour but de rechercher et d'indexer les ressources Web). Les opérateurs de précision les plus impor tants et les plus utiles, y compris leur descrip tion et le résultat de leur fonctionnement, sont présentés dans le Tableau 1. Les endroits des documents auxquels ils se réfèrent lors de recherche de ressources réseau (sur l'exem ple du site de la revue hakin9) sont visibles sur la Figure 1. Ce ne sont que des exemples – une question mieux construite dans Google permettra d'obtenir de meilleurs résultats et en conséquent des informations beaucoup plus intéressantes. Google dangereux – à la recherche des informations confidentielles Michał Piotrowski Des informations qui doivent être protégées sont très souvent disponibles au grand public. Elles sont mises à disposition inconsciemment – suite à la négligence ou l'ignorance de simples utilisateurs. Le résultat est que ces données confidentielles peuvent se trouver à la portée de mains de tout le monde sur Internet. Il suffit pour cela d'utiliser Google. À propos de l'auteur Michał Piotrowski a plusieurs années d'expérience en tant qu'administrateur des réseaux et des systè mes d'information. Depuis plus de 3 ans, il travaille en tant qu'inspecteur de sécurité. Il est expert en matière de sécurité des réseaux téléinformatiques dans l'un des établissements financiers en Pologne. Il passe son temps libre à programmer et à s'occuper de la cryptographie. Cet article explique... • comment rechercher des informations confiden tielles en utilisant Google, • comment trouver des informations sur des sys tèmes et des services réseaux vulnérables aux attaques, • comment trouver dans Google des périphéri ques réseaux disponibles au grand public. Ce qu'il faut savoir... • savoir utiliser un navigateur Web, • avoir un savoir-faire de base sur le protocole HTTP. www.hakin9.org 3 hakin9 No 4/2005 Google hacking Tableau 1. Opérateurs de requêtes dans Google Opérateur Description Exemple d'utilisation site limite les résultats aux pages se trouvant dans un domaine défini site:google.com fox trouvera toutes les pages conte nant le mot fox dans leur texte et se trouvant dans le domaine *.google.com intitle limite les résultats aux documents contenant une phrase donnée dans le titre intitle:fox fire trouvera les pages contenant le mot fox dans le titre et fire dans le texte allintitle limite les résultats aux documents contenant toutes les phrases don nées dans le titre allintitle:fox fire trouvera toutes les pages contenant les mots fox et fire dans le titre ; son fonctionnement est similaire à celui de intitle:fox intitle:fire inurl limite les résultats aux pages contenant une phrase donnée dans l'adresse URL inurl:fox fire trouvera les pages contenant les mot fire dans le texte et fox dans l'adresse URL allinurl limite les résultats aux pages con tenant toutes les phrases données dans l'adresse URL allinurl:fox fire trouvera les pages contenant les mots fox et fire dans l'adresse URL ; son fonctionnement est similaire à celui de inurl:fox inurl:fire filetype, ext limite les résultats à un type de document donnée filetype:pdf fire retournera les documents PDF contenant le mot fire et filetype:xls fox retournera les documents Excel contenant le mot fox numrange limite les résultats aux documents contenant dans leur texte le nombre d'une page définie numrange:1-100 fire retournera les pages comprises entre 1 et 100 contenant le mot fire. Le même résultat peut être obtenu en posant la question : 1..100 fire link limite les résultats aux pages contenant des liens vers une page donnée link:www.google.fr retournera les documents conte nant au moins un lien vers la page www.google.fr inanchor limite les résultats aux pages avec un lien contenant dans sa descrip tion une phrase donnée inanchor:fire retournera les documents contenant les liens possédant le mot fire dans sa description (non dans l'adresse URL vers laquelle ils conduisent mais dans la partie soulignée du texte représentant le lien) allintext limite les résultats aux documents contenant dans le texte une phrase donnée sans se soucier du titre, des liens et des adresses URL allintext:"fire fox" retournera les documents conte nant la phrase fire fox seulement dans le texte + impose une présence fréquente de la phrase donnée dans les résultats +fire met les résultats en ordre conformément à la fréquence de présence du mot fire. - impose la non présence de la phrase donnée dans les résultats -fire retournera les documents ne contenant pas le mot fire. "" permet de rechercher toutes les phrases et pas seulement que les mots "fire fox" retournera les documents contenant la phrase fire fox . est remplacé par un caractère unique fire.fox retournera les documents contenant les phra ses fire fox, fireAfox, fire1fox, fire-fox etc. * est remplacé par un mot unique fire * fox retournera les documents contenant les phra ses fire the fox, fire in fox, fire or fox etc. | OR logique "fire fox" | firefox retournera les documents contenant la phrase fire fox ou le mot firefox www.hakin9.org 4 hakin9 No 4/2005 Focus Chercher une victime Grâce à Google, il est possible non seulement de trouver des ressour ces Internet visant plutôt le grand public mais aussi des ressources dites confidentielles et donc privées. Si vous posez une question appro priée, il se peut que vous receviez de surprenants résultats. Commençons par quelque chose de simple. Imaginez qu'un trou de sécurité est trouvé dans un logiciel commu nément utilisé. Admettons qu'il concerne le serveur Microsoft IIS en version 5.0 et que l'objectif d'un agresseur potentiel soit de trouver quelques machines équipées de ce logiciel afin de les attaquer. Bien sûr, il pourrait utiliser à cette fin un scan ner mais il préfère choisir Google – il tape alors la question suivante : "Microsoft-IIS/5.0 Server at" in title:index.of. En conséquence, il reçoit des liens vers des serveurs recherchés et plus précisément aux contenus listés des répertoires dis ponibles sur ces serveurs. Il est ainsi vu que dans la configuration stan dard, les logiciels IIS (et beaucoup d'autres) ajoutent à certaines pages générées dynamiquement des ban nières publicitaires contenant leur nom et le numéro de la version (voir la Figure 2). C'est un exemple d'information non dangereuse en elle-même ; vu qu'elle est très souvent ignorée et laissée dans la configuration stan dard. Malheureusement, c'est aussi une information qui dans certains cas peut devenir très importante pour l'agresseur. Pour plus de ques tions standard à poser dans Google concernant les autres types de ser veurs, reportez-vous au Tableau 2. Une autre méthode pour trouver les versions données de serveurs Web consiste à rechercher les pages standard fournies avec les serveurs et disponibles après l'installation. Cela peut paraître bizarre mais sur le réseau, il y a plein de serveurs dont le contenu par défaut n'a pas été modifié après l'installation. Très sou vent, ce sont des machines oubliées et protégées de façon insuffisante qui s'avère être une cible facile pour les intrus. Pour en trouver, il suffit de poser les questions présentées dans le Tableau 3. Cette méthode est très simple et à la fois utile. Elle permet d'obtenir l'accès à un grand nombre de diffé rents services réseaux et systèmes d'exploitation utilisant des applica tions où il y a des erreurs qui ont été détectées et que les administrateurs paresseux ou inconscients n'ont pas supprimées. Prenons comme exem ple deux logiciels assez populaires : WebJeff Filemanager et Advanced Guestbook. Le premier d'entre eux est un gestionnaire de fichiers Web per mettant d'envoyer des fichiers sur des serveurs. De plus, grâce à ce logiciel, il est possible de créer, Figure 1. Utilisation d'opérateurs de recherche sur l'exemple du site de hakin9 Figure 2. Recherche de serveur IIS 5.0 à l'aide de l'opérateur intitle www.hakin9.org 5 hakin9 No 4/2005 Google hacking de consulter, de supprimer et même de modifier tous fichiers présents sur le serveur concerné. Malheureusement, WebJeff Filema nager en version 1.6 a une erreur permettant de lire le contenu de n'importe quel fichier se trouvant sur le serveur auquel peut accéder l'utilisateur démarrant un naviga teur Web. Il suffit donc que l'intrus tape dans le système vulnérable l'adresse /index.php3?action=tele- charger&fichier=/etc/passwd pour qu'il obtienne le contenu du fichier /etc/passwd (voir la Figure 3). Bien sûr, pour trouver les uploads/s1/google-hacking.pdf

Documents similaires

-

105

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Oct 28, 2021

- Catégorie Administration

- Langue French

- Taille du fichier 2.2971MB