Chiffrement par décalage Vous lisez un « bon article ». En cryptographie, le chi

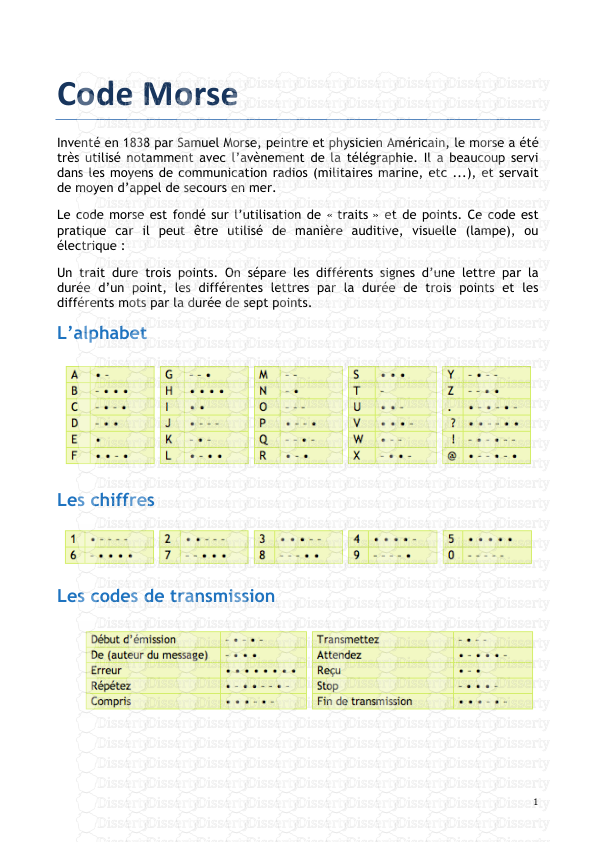

Chiffrement par décalage Vous lisez un « bon article ». En cryptographie, le chiffrement par décalage, aus- Le chiffre de César fonctionne par décalage des lettres de l'alphabet. Par exemple dans l'image ci-dessus, il y a une distance de 3 caractères, donc B devient E dans le texte codé. si connu comme le chiffre de César (voir les différents noms), est une méthode de chiffrement très simple utili- sée par Jules César dans ses correspondances secrètes (ce qui explique le nom « chiffre de César »). Le texte chiffré s’obtient en remplaçant chaque lettre du texte clair original par une lettre à distance fixe, toujours du même côté, dans l'ordre de l'alphabet. Pour les der- nières lettres (dans le cas d'un décalage à droite), on re- prend au début. Par exemple avec un décalage de 3 vers la droite, A est remplacé par D, B devient E, et ainsi jus- qu'à W qui devient Z, puis X devient A etc. Il s’agit d'une permutation circulaire de l'alphabet. La longueur du dé- calage, 3 dans l'exemple évoqué, constitue la clé du chif- frement qu'il suffit de transmettre au destinataire — s’il sait déjà qu'il s’agit d'un chiffrement de César — pour que celui-ci puisse déchiffrer le message. Dans le cas de l'alphabet latin, le chiffre de César n'a que 26 clés pos- sibles (y compris la clé nulle, qui ne modifie pas le texte). Il s’agit d'un cas particulier de chiffrement par sub- stitution monoalphabétique : ces substitutions reposent sur un principe analogue, mais sont obtenues par des permutations quelconques des lettres de l'alphabet. Dans le cas général, la clé est donnée par la permutation, et le nombre de clés possibles est alors sans commune mesure avec celui des chiffrements de César. Le chiffrement de César a pu être utilisé comme élément d'une méthode plus complexe, comme le chiffre de Vi- genère. Seul, il n'offre aucune sécurité de communica- tion, à cause du très faible nombre de clés, ce qui permet d'essayer systématiquement celles-ci quand la méthode de chiffrement est connue, mais aussi parce que, comme tout encodage par substitution monoalphabétique, il peut être très rapidement « cassé » par analyse de fréquences (certaines lettres apparaissent beaucoup plus souvent que les autres dans une langue naturelle). 1 Exemple Le chiffrement peut être représenté par la superposi- tion de deux alphabets, l'alphabet clair présenté dans l'ordre normal et l'alphabet chiffré décalé, à gauche ou à droite, du nombre de lettres voulu. Nous avons ci-dessous l'exemple d'un encodage de 3 lettres vers la droite. Le pa- ramètre de décalage (ici 3) est la clé de chiffrement : clair : ABCDEFGHIJKLMNOPQRSTUVWXYZ chif- fré : DEFGHIJKLMNOPQRSTUVWXYZABC Pour encoder un message, il suffit de regarder chaque lettre du message clair, et d'écrire la lettre encodée cor- respondante. Pour déchiffrer, on fait tout simplement l'inverse. original : Wikipedia l'encyclopedie libre encodé : ZLNL- SHGLD O'HQFBFORSHGLH OLEUH Le chiffrement peut aussi être représenté en utilisant les congruences sur les entiers. En commençant par trans- former chaque lettre en un nombre (A = 0, B = 1,..., Z = 25)[1], pour encoder une lettre x avec une clé n il suffit d'appliquer la formule[2] : En(x) = (x + n) [26] Le déchiffrement consiste à utiliser la clé opposée ( −n à la place de n ) : Dn(x) = (x −n) [26] On peut s’arranger pour que le résultat soit toujours re- présenté par un entier de 0 à 25 : si x + n (respective- ment x −n ) n'est pas dans l'intervalle [0, 25] , il suffit de soustraire (respectivement ajouter) 26. Le décalage demeurant toujours le même pour un même message, cette méthode est une substitution monoalpha- bétique, contrairement au chiffre de Vigenère qui consti- tue une substitution polyalphabétique. 2 Dénominations Le chiffrement par décalage possède plusieurs syno- nymes : 1 2 3 HISTORIQUE • le chiffre de César. César utilisait pour ses corres- pondances un chiffrement par décalage de 3 vers la droite. Selon David Kahn, ce n'est que récemment que l'expression « chiffre de César » désigne les chif- frements par décalage ayant un décalage différent de 3[3] ; • la substitution de César ; • le terme code de César est un abus de langage : en cryptologie, le chiffre est un procédé systématique, alors qu'un code utilise le symbolisme des mots. À ce sujet, se reporter au chapitre Différence entre chiffre et code de l'article « Chiffre ». 3 Historique Chiffre de César ainsi appelé car Jules César l'utilisa. 3.1 César Postérieur et plus simple que la scytale[4], le chiffre de Cé- sar doit son nom à Jules César qui, selon Suétone l'utilisait avec un décalage de trois sur la droite pour certaines de ses correspondances secrètes, notamment militaires : « Il y employait, pour les choses tout à fait secrètes, une espèce de chiffre qui en rendait le sens inintelligible (les lettres étant disposées de manière à ne pouvoir jamais former un mot), et qui consistait, je le dis pour ceux qui voudront les déchiffrer, à changer le rang des lettres dans l'alphabet, en écrivant la quatrième pour la pre- mière, c'est-à-dire le d pour le a, et ainsi de suite[5]. » — Suétone, Vie des douze Césars, Livre I, paragraphe 56. Aulu-Gelle confirme l'usage par Jules César de méthodes de chiffrement par substitution : « Nous avons un recueil des lettres de J. Cé- sar à C. Oppius et Balbus Cornelius, chargés du soin de ses affaires en son absence. Dans ces lettres, on trouve, en certains endroits, des frag- ments de syllabes sans liaison, caractères isolés, qu'on croirait jetés au hasard : il est impossible d'en former aucun mot. C'était un stratagème dont ils étaient convenus entre eux : sur le pa- pier une lettre prenait la place et le nom d'une autre ; mais le lecteur restituait à chacune son nom et sa signification » — Aulu-Gelle, Nuits attiques, livre XVII, 9 Bien que César soit le premier personnage connu à utili- ser cette technique, on sait que d'autres chiffres par sub- stitution, éventuellement plus complexes, ont été utilisés avant lui, et il n'est donc pas certain qu'il soit le premier à l'avoir conçu, même s’il a pu le réinventer[6]. Auguste, son neveu, utilisait aussi un chiffre, consistant en un décalage de un sans boucler à la fin de l'alphabet : « Lorsqu'il écrivait en chiffres, il employait le b pour a, le c pour le b, et ainsi de suite pour les autres lettres. Au lieu du z il mettait deux a. » — Suétone, Vie d'Auguste, 88 Toujours suivant les écrits d'Aulu-Gelle, on peut penser que Jules César utilisait d'autres clés, et même d'autres techniques de chiffrement plus complexes[7]. En particu- lier Aulu-Gelle fait référence à un traité (aujourd’hui per- du) consacré aux chiffres utilisés par César[8]. On ignore quelle était l'efficacité du chiffre de César à son époque. La première trace de techniques de cryptanalyse date du IXe siècle avec le développement dans le monde arabe de l'analyse fréquentielle[9]. 3.2 Utilisations Un chiffre de César, avec un décalage de un, apparaît au dos du Mezuzah[10]. 4.1 Par recherche de la méthode de chiffrement 3 Au XIXe siècle, les pages d'annonces personnelles des journaux étaient parfois utilisées pour la transmission de messages chiffrés à l'aide de codes simples. David Kahn donne des exemples d'amants communiquant de manière confidentielle en chiffrant leurs messages à l'aide du chiffre de César dans le quotidien britannique The Times[11]. Le chiffre de César fut encore employé en 1915 : l'armée russe le préférait à d'autres codes plus éla- borés mais qui s’étaient révélés trop difficiles d'utilisation pour leurs troupes ; les analystes allemands et autrichiens eurent peu de mal à déchiffrer leurs messages[12]. Le co- dage utilisé par Enigma se base aussi sur la substitution des lettres, mais en suivant une méthode beaucoup plus complexe. 3.2.1 Utilisations modernes Aujourd'hui, on peut trouver le chiffre de César dans des jouets promotionnels pour enfants. Les livres-jeu em- ploient souvent cette méthode, avec un décalage de un ou deux dans un sens ou dans l'autre, pour donner des indi- cations sans rendre le jeu trop facile. Plusieurs cas particuliers ont été nommés par jeux de mots : « avocat » (A vaut K), « cassis » (K 6) et « cas- sette » (K 7). Typiquement, un jeu pour enfant peut im- pliquer de décoder un message, en donnant un indice contenant le mot « avocat ». Un tel code avec un décalage de 13 caractères est aussi employé dans l'algorithme ROT13 : cette méthode très simple est utilisée dans certains forums sur Internet pour brouiller tout ou partie d'un texte (comme la chute d'une blague, ou un spoiler), mais pas comme méthode de chif- frement en tant que tel[13]. En avril 2006, le chef en fuite de la mafia Bernardo Pro- venzano a été capturé en Sicile grâce notamment au dé- chiffrement d'une partie de sa correspondance qui utili- sait une variante du chiffrement de César basée sur les nombres : A uploads/S4/ chiffrement-de-cesar-decalage.pdf

Documents similaires

-

39

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Jan 10, 2021

- Catégorie Law / Droit

- Langue French

- Taille du fichier 0.3677MB