DIRECTION GENERALE DE L’ADMINISTRATION ET DE LA MODERNISATION ——— DIRECTION DES

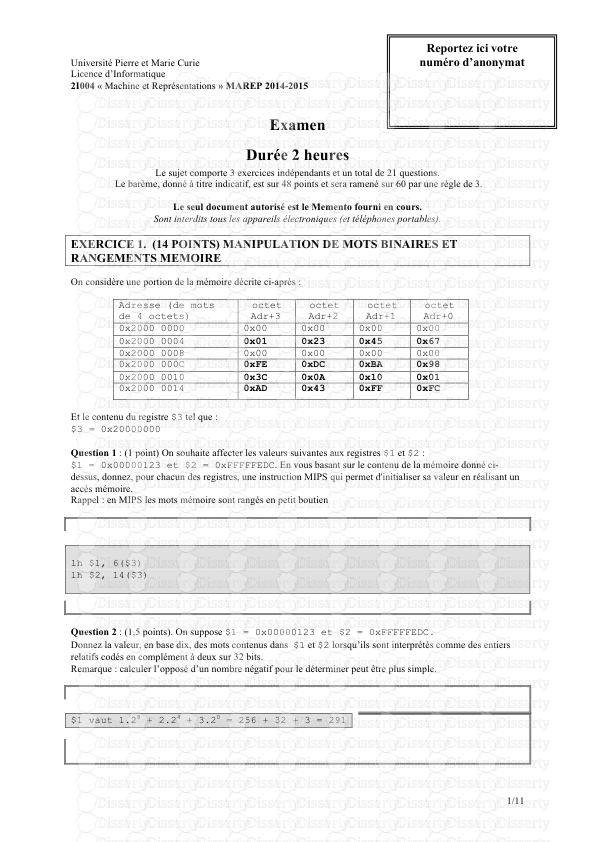

DIRECTION GENERALE DE L’ADMINISTRATION ET DE LA MODERNISATION ——— DIRECTION DES RESSOURCES HUMAINES ——— Sous-direction de la Formation et des Concours ——— Bureau des concours et examens professionnels RH4B CONCOURS EXTERNE ET INTERNE DE SECRETAIRE DES SYSTEMES D’INFORMATION ET DE COMMUNICATION AU TITRE DE L’ANNEE 2017 EPREUVES ECRITES D'ADMISSIBILITE - 10 ET 11 JANVIER 2017 EPREUVE TECHNIQUE OPTION : INFRASTRUCTURES DES SYSTEMES D’INFORMATION ET DE COMMUNICATION Durée : 5 heures Coefficient : 5 Toute note inférieure à 8 sur 20 est éliminatoire. Qualification de programmeur : note ≥ 10/20 à l’écrit et à l’oral de l’épreuve technique SUJET Voir pages suivantes. Ce dossier comporte 3 pages (page de garde non comprise). 2 points pour la qualité de la copie (présentation, orthographe) Partie 1 - Informatique – Architectures matérielles (2 points) a) Convertir (en décomposant vos opérations de conversion) a. Le nombre décimal (base 10) suivant, en binaire (base 2) : 97 b. Le nombre décimal (base 10) suivant, en binaire (base 2) : -97 c. Le nombre hexadécimal (base 16) suivant, en binaire (base 2) : FC d. Le nombre binaire (base 2) suivant, en décimal (base 10) : 0110 1100 b) En informatique différents types de mémoire existent pour stocker de l’information. Préciser le rôle et les caractéristiques de chacune des mémoires suivantes : a. Mémoire vive b. Mémoire morte c. Mémoire cache d. Qu’appelle-t-on la rémanence d’une mémoire ? Partie 2 - Informatique – Systèmes d’exploitation (2 points) Dans un système d’exploitation : a) Qu’est-ce qu’un processus ? b) Quels sont les principaux états qu’il peut prendre (vous pouvez vous aider d’un diagramme) ? c) Qu’est-ce qu’un interblocage ? Dans quel cas peut-il se produire ? d) Qui gère l’allocation du microprocesseur dans un ordinateur ? e) Qu’est-ce qu’une « interruption » ? f) Qu’est-ce qu’un système « multi-threadé » ? Expliquer sommairement les principes des systèmes suivants : g) Un émulateur h) Un simulateur i) Un système temps réel j) La virtualisation Partie 3 – Réseaux, télécommunication et modes de transmission (5 points) a) Qu’est-ce que la technique du multiplexage sur un support de transmission ? Quelles sont les principales techniques que vous connaissez ? b) Quels sont les différences et domaines d’utilisation des fibres optiques Monomode et Multimode ? c) Dans le protocole IP (Internet Protocole) qu’est-ce que le CIDR (Classless InterDomain Routing) ? Que permet-il ? d) Pour l’adresse IP notée 192.168.0.1/23 a. Qu’elle est le masque de sous-réseau, l’adresse du réseau et l’adresse de broadcast ? b. Quel est le nombre d’adresses disponibles pour des machines sur ce réseau ? e) Pouvez-vous parmi les classes d’adresse suivante identifier les classes d’adresses non- routables et préciser pour les cas particuliers que vous aurez identifiés, l’usage de la classe d’adresse : a. 127.0.0.0 à 127.255.255.255 b. 169.254.0.0 à 169.254.255.255 Partie 4 – Infrastructure informatique (3 points) Une grande entreprise possède 5 sites en région Parisienne. Le premier, dispose de 100 postes de travail et 2 serveurs bureautiques. Les 4 autres sites, bien plus petits, disposent chacun de 20 stations et d’un serveur bureautique. La distance entre chaque site n’excède pas 20km. Dans vos réponses vous prendrez en compte que la sécurité informatique est au cœur des préoccupations du Directeur de cette société. a) Proposez une infrastructure réseau globale pour interconnecter ces différents sites sur un réseau privé. Listez les différents composants que vous allez utiliser. Faites un schéma de l’architecture physique de votre réseau. b) Un nouveau site vient d’être construit à Marseille (distance avec Paris d’environ 770 Km). Proposez une solution pour interconnecter ce nouveau site au réseau privé de l’entreprise. c) Sur le nouveau site de Marseille, une équipe de développeur doit travailler sur un espace de travail informatique externe à l’entreprise, situé chez un prestataire d’infrastructure, accessibles via l’internet. Proposez une solution pour répondre à ce nouveau besoin. Partie 5 – Protocoles et structures de données (3 points) Les systèmes et les applications modernes utilisent intensivement des langages et des méthodes qui leurs sont propres. Pouvez-vous : a) Expliquer les principes et le fonctionnement des langages de description de pages HTML et CSS et proposer quelques exemples pour illustrer votre exposé. b) Décrire les différents modes d’utilisation des langages JAVA et JAVASCRIPT c) Convertir le fichier XML suivant en JSON : <?xml version="1.0" encoding="UTF-8" ?> <asn>AS15169</asn> <city>Mountain View</city> <country>United States</country> <country_code>US</country_code> <hostname>waw02s05-in-f36.1e100.net</hostname> <ip>216.58.209.36</ip> <latitude>37.4192</latitude> <longitude>-122.0574</longitude> <organization>Google Inc.</organization> <region>California</region> Partie 6 – Sécurité des systèmes d’information, cybersécurité (3 points) 1) Vocabulaire « La threat intelligence est une des manières de comprendre en amont les menaces cyber et les moyens utilisés par les attaquants. A partir de ce travail de R&D, il est possible d’identifier les IOC qu’il faut repérer dans le système d’information, mener les investigations appropriées dans le SIEM, et dans les logs pour identifier les centres de command and control des réseaux BOTNET attaquants. Cela permet, si l’APT a réussi à l’implanter, de savoir quelles seront les analyses forensiques nécessaires. » Le vocabulaire de la cybersécurité emprunte malheureusement beaucoup de termes au vocabulaire informatique anglo-saxon ou des termes de jargon peu compréhensibles du profane. Le directeur adjoint vous demande de faire une explication de ces termes cybersécurité (italique) pour des diplomates peu familiers avec ce vocabulaire et avec ce qu’il recouvre. 2) Sécurité du réseau internet Les différents navigateurs web se modernisent et mettent maintenant un certain nombre de conditions de sécurité pour permettre l’accès à un site web sans avertissement. a) Quels sont les types d’avertissements que le navigateur présente à l’utilisateur s’il constate que le site web visité ne présente pas des garanties de sécurité suffisantes et que veulent-ils dire ? 3) Continuité d’activité Décrivez le principe d’une solution technique de votre choix pour : a) Assurer la haute disponibilité d’une ressource informatique (serveur, ressources réseau) en mode actif/actif b) Assurer la performance d’une application avec une répartition de la charge des requêtes entre différentes ressources (serveur). uploads/Ingenierie_Lourd/ infrastructures-des-systemes-d-information-et-de-communication-cle06cdf5.pdf

Documents similaires

-

56

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Jan 27, 2022

- Catégorie Heavy Engineering/...

- Langue French

- Taille du fichier 0.6949MB