07/09/2020 1 UE- SURVEILLANCE & SECURITE DES RESEAUX Dr Lambert KADJO lambertta

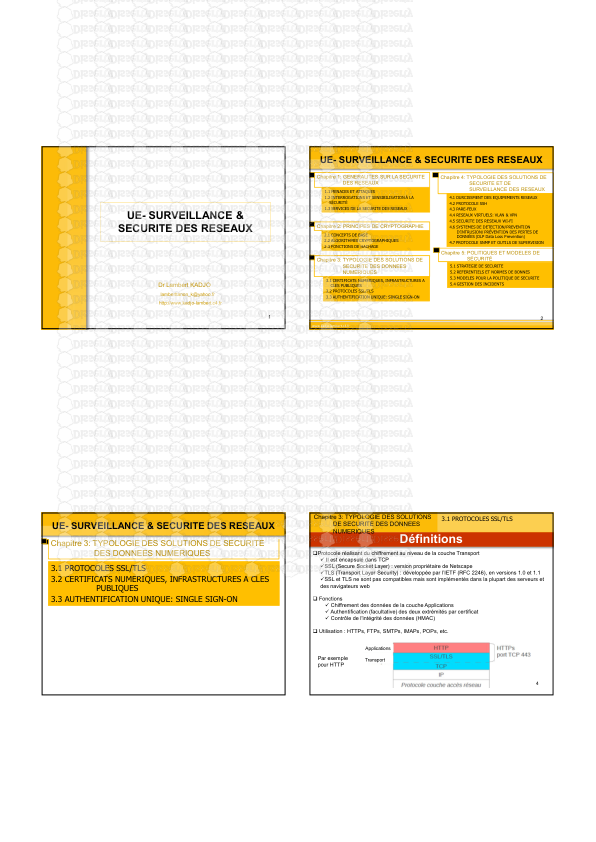

07/09/2020 1 UE- SURVEILLANCE & SECURITE DES RESEAUX Dr Lambert KADJO lamberttanon_k@yahoo.fr http://www.kadjo-lambert.c4.fr 1 2 www.kadjo-lambert.c4.fr 1.1 MENACES ET ATTAQUES 1.2 INTERROGATIONS ET SENSIBILISATION À LA SÉCURITÉ 1.3 SERVICES DE LA SECURITE DES RESEAUX UE- SURVEILLANCE & SECURITE DES RESEAUX Chapitre 1: GENERALITES SUR LA SECURITE DES RESEAUX 2.1 CONCEPTS DE BASE 2.2 ALGORITHMES CRYPTOGRAPHIQUES 2.3 FONCTIONS DE HACHAGE Chapitre 2: PRINCIPES DE CRYPTOGRAPHIE 3.1 CERTIFICATS NUMERIQUES, INFRASTRUCTURES A CLES PUBLIQUES 3.2 PROTOCOLES SSL/TLS 3.3 AUTHENTIFICATION UNIQUE: SINGLE SIGN-ON Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 4.1 DURCISSMENT DES EQUIPEMENTS RESEAUX 4.2 PROTOCOLE SSH 4.3 PARE-FEUX 4.4 RESEAUX VIRTUELS: VLAN & VPN 4.5 SECURITE DES RESEAUX WI-FI 4.6 SYSTEMES DE DETECTION/PREVENTION D’INTRUSION/ PRÉVENTION DES PERTES DE DONNÉES (DLP Data Loss Prevention) 4.7 PROTOCOLE SNMP ET OUTILS DE SUPERVISION Chapitre 4: TYPOLOGIE DES SOLUTIONS DE SECURITE ET DE SURVEILLANCE DES RESEAUX Chapitre 5: POLITIQUES ET MODELES DE SÉCURITÉ 5.1 STRATEGIE DE SECURITE 5.2 REFERENTIELS ET NORMES DE BONNES 5.3 MODELES POUR LA POLITIQUE DE SECURITE 5.4 GESTION DES INCIDENTS Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS 3.2 CERTIFICATS NUMERIQUES, INFRASTRUCTURES A CLES PUBLIQUES 3.3 AUTHENTIFICATION UNIQUE: SINGLE SIGN-ON UE- SURVEILLANCE & SECURITE DES RESEAUX 4 Protocole réalisant du chiffrement au niveau de la couche Transport Il est encapsulé dans TCP SSL (Secure Socket Layer) : version propriétaire de Netscape TLS (Transport Layer Security) : développée par l’IETF (RFC 2246), en versions 1.0 et 1.1 SSL et TLS ne sont pas compatibles mais sont implémentés dans la plupart des serveurs et des navigateurs web Fonctions Chiffrement des données de la couche Applications Authentification (facultative) des deux extrémités par certificat Contrôle de l'intégrité des données (HMAC) Utilisation : HTTPs, FTPs, SMTPs, IMAPs, POPs, etc. Par exemple pour HTTP Applications Transport Définitions Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS 07/09/2020 2 5 Une session SSL/TLS se déroule en deux étapes, assurées par 2 ≪sous-protocoles ≫ Le sous-protocole TLS Handshake (SSL Handshake) : il sert à établir les paramètres de la session authentifie les deux parties (utilisation possible de certificats X509 sur le client et sur le serveur) négocie les algorithmes et les clés de session utilisées par le protocole TLS Record remonte les alertes (certificat invalide, mauvais HMAC, …) utilise un protocole de chiffrement asymétrique (RSA) ou Diffie-Hellman pour l‘échange de clés Le sous-protocole TLS Record (SSL record) : réalise la transmission sécurisée des données utiles chiffre les données par un algorithme symétrique (DES, AES, RC4, ...) vérifie leur intégrité et leur authenticité par un HMAC (keyed-Hash Message Authentication Code) fragmentation et compression possibles Principes Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS Génération de clé Ksec Génération de clé Ksec 6 Client C Serveur S Connexion SSL/TLS anonyme, échange de clés par chiffrement asymétrique Client Hello Version TLS, n°Session, nbre aléatoire RandomC, Algos de chiffrement, de hachage, et de compression supportés Serveur Hello Version TLS, n°Session, nbre aléatoire RandomS, Algos de chiffrement, de hachage, et de compression choisis Serveur Key Exchange Clé publique du serveur: KpubS Client Key Exchange Pré-clé secrète chiffrée par la clé publique de S: E(PKsec , KpubS ) Transfert de données Chiffrement symétrique à l’aide de Ksec , authentification /intégrité par HMAC : E(Données , Ksec ) +HMAC Génération de PKsec RandomC RandomS PKsec Ksec Algo RandomC RandomS PKsec Ksec Algo SSL/TLS handshake SSL/TLS Record Principes Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS Génération de clé Ksec Génération de Ksec 7 Client C Serveur S Connexion SSL/TLS avec authentification du serveur, échange de clés par chiffrement asymétrique Client Hello Version TLS, n°Session, nbre aléatoire RandomC, Algos de chiffrement, de hachage, et de compression supportés Serveur Hello Version TLS, n°Session, nbre aléatoire RandomS, Algos de chiffrement, de hachage, et de compression choisis Serveur Key Exchange (Facultatif) Données supplémentaires pour chiffrement de la clé maitresse Client Key Exchange Pré-clé secrète chiffrée par la clé publique de S: E(PKsec , KpubS ) Transfert de données Chiffrement symétrique à l’aide de Ksec , authentification /intégrité par HMAC : E(Données , Ksec ) +HMAC Génération de PKsec RandomC RandomS PKsec Ksec Algo RandomC RandomS PKsec Ksec Algo SSL/TLS handshake SSL/TLS Record Serveur Certificate Certificat du serveur contenant sa clé publique KpubS Principes Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS Génération de Ksec Génération de Ksec 8 Client C Serveur S Connexion SSL/TLS anonyme, échange de clés par Diffie-Hellman Client Hello Version TLS, n°Session, nbre aléatoire RandomC, Algos de chiffrement, de hachage, et de compression supportés Serveur Hello Version TLS, n°Session, nbre aléatoire RandomS, Algos de chiffrement, de hachage, et de compression choisis Serveur Key Exchange Données publiques du serveur pour Diffie-Hellman: DHS Client Key Exchange Données publiques du client pour Diffie-Hellman: DHC Transfert de données Chiffrement symétrique à l’aide de Ksec , authentification /intégrité par HMAC : E(Données , Ksec ) +HMAC Génération de PKsec RandomC RandomS Pksec Ksec Algo SSL/TLS handshake SSL/TLS Record DHS DHC PKsec DH Génération de PKsec RandomC RandomS PKsec Ksec Algo DHS DHC PKsec DH Principes Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS 07/09/2020 3 9 Principes Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS 10 Liste des applications exploitant SSL et TLS avec leurs ports TCP associés : Protocole : NSIIOPS Port TCP : 261 Description : IIOP Name Service sur SSL et TLS Protocole : HTTPS Port TCP : 443 Description : HTTP sur SSL et TLS Protocole : DDM-SSL Port TCP : 448 Description : DDM-SSL Protocole : SMTPS Port TCP : 465 Description : SMTP sur SSL et TLS Protocole : NNTPS Port TCP : 563 Description : NNTP sur SSL et TLS Protocole : SSHELL Port TCP : 614 Description : SSL Shell Protocole : FTPS-DATA Port TCP : 989 Description : FTP données sur SSL et TLS Protocole : FTPS Port TCP : 990 Description : FTP controle sur SSL et TLS Protocole : TELNETS Port TCP : 992 Description : Telnet sur SSL et TLS Protocole : IMAPS Port TCP : 993 Description : IMAP4 sur SSL et TLS Protocole : IRCS Port TCP : 994 Description : IRC sur SSL et TLS Protocole : POP3S Port TCP : 995 Description : POP3 sur SSL et TLS Protocole : LDAPS Port TCP : 636 Description : LDAP sur SSL et TLS Utilisations Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS 11 HTTP Strict Transport Security (HSTS) HTTP Strict Transport Security, ou HSTS, est l'en-tête de réponse qui permet navigateurs de forcer les demandes suivantes qui sont envoient au serveur, en utilisant HTTPS. Celui signifie qu'une visite au http://www.networking4all.com est transmis automatiquement au https://www.networking4all.com, sans une demande pour le page HTTP. Celui prévient une attaque dégradée pendant une attaque Man in the Middle qui est appliquée sous une con HSTS fonctionne de telle manière que le trafic du site web n'est pas émis seulement à une connexion HTTPS, mais les liens sur la page externe sont aussi transmis à la page HTTPS. De plus, l'usage forcé de HTTPS prévient aussi d'être détourné la clé de session par les cookies. La configuration de HSTS est une question d'ajouter l'en-tête de réponse à la configuration: Le serveur détermine que le HSTS pour un an ou 31.536.000 secondes, l'utilisation de HTTPS est obligatoire. Strict-Transport-Security: max-age= 31536000; Utilisations Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.1 PROTOCOLES SSL/TLS 12 Système de chiffrement de messages électroniques inventé par Philip Zimmermann combine des fonctionnalités de la cryptographie à clé publique (algorithme RSA) et de la cryptographie à clef secrète (algorithme IDEA) Phase de prétraitement avant de chiffrer, les données sont en premier lieu compressées afin de réduire le temps de transmission, et d’économiser de l’espace mémoire. Phase de chiffrement Cette opération se fait principalement en deux étapes : PGP crée une clef secrète IDEA de façon aléatoire, et chiffre les données avec cette clef PGP chiffre la clef secrète IDEA avec RSA et la clef publique du destinataire, puis transmet les données chiffrées au destinataire. Phase de déchiffrement Le destinataire déchiffre la clef secrète IDEA avec sa propre clef privée RSA. Il déchiffre ensuite le message avec la clef secrète IDEA obtenue. PGP (Pretty Good Privacy) Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.2 PGP (Pretty Good Privacy) 07/09/2020 4 13 Quelques implémentations: GnuPG OpenPGP PGP (Pretty Good Privacy) Chapitre 3: TYPOLOGIE DES SOLUTIONS DE SECURITE DES DONNEES NUMERIQUES 3.2 PGP (Pretty Good Privacy) 14 PKI: Une Infrastructure à clé Publique ou PKI est une organisation centralisée, gérant les certificats afin d’instaurer la confiance dans les échanges de données, principalement en permettant l’échange de clés publiques et l’identification des ordinateurs et des individus. Le certificat: associe une clé publique à une entité (personne, machine) via des données d’identités, le tout signé par une autorité de certification ou CA pour en assurer la validité. uploads/s1/ cours-securite-2019-2020-chapitre3.pdf

Documents similaires

-

96

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Jan 09, 2022

- Catégorie Administration

- Langue French

- Taille du fichier 1.4339MB