Profil de protection d’un automate programmable industriel Version 1.1 court-ter

Profil de protection d’un automate programmable industriel Version 1.1 court-terme GTCSI 13 juillet 2015 Avant-propos Dans toute la suite de ce document, l’acronyme ToE (Target of Evaluation) désigne le composant qui est l’objet de l’évaluation. Les passages en rouge sont ceux qui différent de la version de la cible à moyen terme. 1 Descriptif du produit 1.1 Descriptif général du produit Un automate programmable industriel est un équipement qui permet de réaliser, de façon continue et sans intervention humaine, la commande de processus industriels (machine ou processus continu). En fonction de ses données d’entrées, reçues des capteurs, l’automate envoie des ordres vers ses sorties, les actionneurs. En plus des modèles standard, il existe deux types d’automates programmables : — les systèmes redondants, pour augmenter la disponibilité des installations, et — les systèmes de sécurité, utilisés pour assurer la protection des biens et des personnes (sécurité fonctionnelle). L ’ensemble relève de la sûreté de fonctionnement. L ’automate programmable industriel doit pouvoir fonctionner dans un environnement hostile. En particulier, il doit pouvoir fonctionner en présence d’humidité ou de poussière ou avec des températures inhabituelles pour des équipements informatiques. 1.2 Descriptif des fonctions du produit La ToE comprend les fonctions suivantes : — Exécution d’un programme automate : La ToE exécute un programme fourni par l’utili- sateur. Ce programme lit les entrées de la ToE, effectue son traitement et met à jour ses sorties. — Gestion des éntrées/sorties : La ToE est capable de communiquer pour lire ou écrire sur des entrées/sorties déportées ou non. Ces entrées/sorties peuvent être numériques, analogiques ou de type « tout ou rien ». Elles permettent à la ToE de contrôler et de commander le processus industriel. — Communication avec la supervision : La ToE peut communiquer avec la supervision (SCADA) pour recevoir des ordres et remonter des informations sur le processus industriel. — Fonctions d’administration : La ToE dispose de fonctions permettant de configurer ou, dans certains cas, de programmer l’ensemble des autres fonctionnalités. Différentes interfaces d’administration sont envisageables : — des clients lourds (appelés également, en fonction du contexte, consoles d’administra- tion, de programmation ou de configuration), — des clients légers comme des clients web, 13 juillet 2015 Version 1.1 court-terme 1 Profil de protection d’un automate programmable industriel — des supports amovibles (cartes SD, clés USB). — Journalisation locale d’évènements : La ToE permet de définir une politique de journa- lisation locale d’évènements notamment de sécurité et d’administration. — Journalisation distante d’évènements : La ToE permet de définir une politique de journalisation distante d’évènements notamment de sécurité et d’administration. 1.3 Descriptif de l’utilisation du produit Un automate programmable industriel peut s’inscrire dans un grand nombre d’architectures. Mais un schéma directeur ressort. L ’automate est relié à ses entrées-sorties et à son interface homme machine locale (pupitre opérateur) via une même interface de communication, sur le réseau de terrain. Les échanges vers la supervision (IHM SCADA) se font au travers d’une interface de communication dédiée sur le réseau de supervision. L ’administration de l’automate programmable industriel se fait avec une station d’ingénierie. Les modifications du firmware et du programme utilisateur peuvent être généralement envoyées sur l’automate par le réseau, par un lien série ou à l’aide de supports amovibles (cartes SD ou clés USB par exemple). Dans le cas d’une administration par le réseau, il est recommandé d’utiliser un réseau séparé physiquement ou, au minimum, logiquement. En pratique, une station d’ingénierie est souvent présente sur le réseau de supervision. Il est recommandé que celle-ci ne soit pas branchée en permanence mais uniquement en cas de besoin. Cette architecture basique est représentée sur la figure 1. Entrées/sorties Pupitre opérateur SCADA automate Station d'ingénierie Réseau de terrain Réseau de supervision FIGURE 1 – Architecture type d’un réseau pour un automate programmable industriel 1.4 Descriptif des différents utilisateurs La liste des types d’utilisateurs susceptibles d’interagir avec la ToE est la suivante : — Opérateur d’exploitation : Cet utilisateur n’a accès aux informations contenues dans la ToE qu’en lecture simple et ne peut rien modifier. — Technicien : Cet utilisateur a les mêmes droits que l’utilisateur précédent mais il peut également modifier certaines variables dans la ToE. — Automaticien/administrateur : Cet utilisateur a tous les droits et peut en particulier modifier le programme automate et mettre à jour le firmware de la ToE. Dans certains contextes, le terme « programmeur » est utilisé pour désigner ce type d’utilisateur. 13 juillet 2015 Version 1.1 court-terme 2 Profil de protection d’un automate programmable industriel Note : Un utilisateur n’est pas forcément une personne physique et peut être un équipement ou un programme tiers. Par ailleurs, une même personne physique peut être titulaire de plusieurs comptes avec des profils d’utilisateur différents. 1.5 Hypothèses sur l’environnement Les hypothèses suivantes sont formulées sur l’environnement et les conditions d’utilisation de la ToE : — Consultation des journaux : Il est considéré que les administrateurs consultent réguliè- rement les journaux locaux ou déportés générés par l’équipement. — Administrateurs : Les administrateurs de la ToE sont compétents, formés et non hostiles. — Local : La ToE doit se trouver dans un local sécurisé dont l’accès est restreint à des personnes autorisées considérées comme non hostiles. En particulier, l’attaquant n’aura pas accès aux ports physiques de la ToE. En revanche, des équipements identiques à la ToE étant disponibles dans le commerce, l’attaquant peut acheter un tel équipement en vue d’y rechercher des vulnérabilités par tous les moyens à sa disposition pour attaquer la ToE. — Activation des journaux : Les fonctions de journalisation locale et distante sont suppo- sées fonctionnelles. Les journaux locaux sont supposés intègres et authentiques. — Services non évalués désactivés par défaut : L ’ensemble des services présents dans la ToE mais hors de la cible de sécurité sont désactivés dans la configuration par défaut (parfois appelée configuration usine). — Documentation de securité : La ToE est fournie avec une documentation détaillée sur l’utilisation sécurisée de l’équipement. En particulier, l’ensemble des secrets de connexion présents par défaut est listé pour permettre leur personnalisation. L ’ensemble des préconisations issues de cette documentation ont été appliquées en vue de l’évaluation. 2 Description des biens sensibles à protéger 2.1 Biens sensibles de l’environnement Les biens sensibles de l’environnement sont les suivants : — Commande du procédé industriel : La ToE participe à la commande et au contrôle d’un processus industriel en lisant des entrées et en envoyant des ordres aux actionneurs. Ces actions doivent être protégées en disponibilité et en intégrité. — Flux vers la station d’ingénierie : Les flux entre la ToE et la station d’ingénierie doivent être protégés en intégrité, en confidentialité et en authenticité. Les besoins de sécurité pour les biens sensibles de l’environnement sont les suivants : Bien Disponibilité Confidentialité Intégrité Authenticité Commande du procédé industriel X X Flux vers la station d’ingénierie (X) X X X : obligatoire (X) : optionnel 2.2 Biens sensibles de la ToE Les biens sensibles de la ToE sont les suivants : — Firmware : Afin d’assurer correctement ses fonctions, le firmware de la ToE doit être intègre et authentique. 13 juillet 2015 Version 1.1 court-terme 3 Profil de protection d’un automate programmable industriel — Programme utilisateur : La ToE exécute un programme écrit et chargé par l’utilisateur et décrivant son fonctionnement. Il doit être protégé en confidentialité 1 , en intégrité et en authenticité. — Configuration : La configuration de la ToE doit être confidentielle et intègre. L ’attaquant ne doit pas pouvoir découvrir cette configuration autrement que par l’observation de l’activité de la ToE. — Mode de fonctionnement de la ToE : Le mode de fonctionnement de la ToE (run ou stop par exemple) doit être protégé en intégrité et authenticité. — Mécanisme d’authentification des utilisateurs : Ce mécanisme peut s’appuyer sur une base de données locale ou sur un connecteur avec un annuaire distant. Dans les deux cas, la ToE doit protéger l’intégrité et l’authenticité du mécanisme 2. — Secrets de connexion des utilisateurs : Il peut s’agir de mots de passe, de certificats, etc. Ils peuvent être contenus dans la ToE ou être échangés avec un serveur distant. Dans tous les cas, la ToE doit garantir l’intégrité et la confidentialité de ces identifiants. — Politique de gestion des droits : Cette politique peut être contenue en local sur la ToE ou être obtenue à partir d’un annuaire distant. Dans les deux cas, la ToE doit garantir l’intégrité de cette politique de gestion des droits. Les besoins de sécurité pour les biens sensibles de la ToE sont les suivants : Bien Disponibilité Confidentialité Intégrité Authenticité Firmware X X Programme utilisateur (X) X X Configuration (X) X Mode de fonctionnement de la ToE X Mécanisme d’authentification des utilisateurs X X Secrets de connexion des utilisateurs X X Politique de gestion des droits X X : obligatoire (X) : optionnel 3 Description des menaces 3.1 Description des agents menaçants L ’agent menaçant suivant a été retenu : — Attaquant sur le réseau de supervision : L ’attaquant a la maîtrise d’un équipement sur le réseau de supervision de uploads/Industriel/ np-anssi-sde-automate-court-terme-v1-1-fr-pdf.pdf

Documents similaires

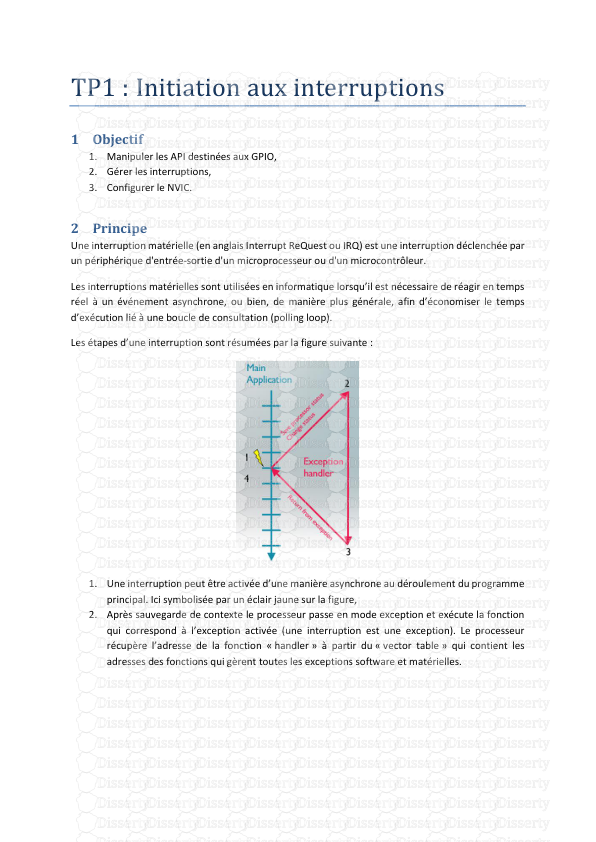

-

88

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Jul 08, 2022

- Catégorie Industry / Industr...

- Langue French

- Taille du fichier 0.1179MB