MODULE : Protocoles au Audit de Sécurité Partie 1 : Test de pénétration Partie

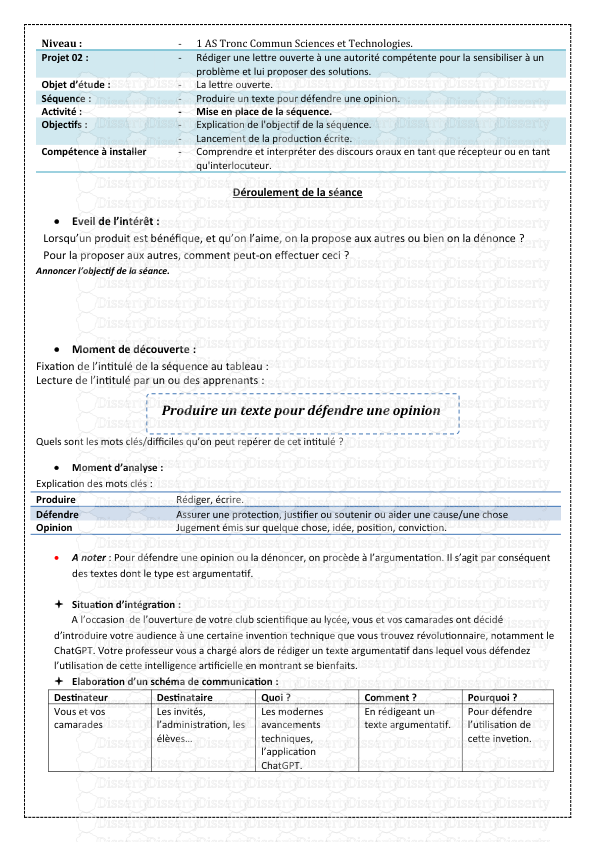

MODULE : Protocoles au Audit de Sécurité Partie 1 : Test de pénétration Partie 2 : Protocole de Sécurité Partie 3 : Audit 1 PARTIE 1 : TEST DE PENETRATION I- Préparez votre test d’intrusion I-1- Généralités Test de pénétration, Test d’intrusion, Pentest Un test d'intrusion, ou test de pénétration, ou encore pentest, est une méthode qui consiste à analyser une cible en se mettant dans la peau d'un attaquant. Cette cible peut être : - une IP ; - une application ; - un serveur web ; - ou un réseau complet. Dans ce cours, vous allez pratiquer sur un serveur web. Scan de vulnérabilité Le scan de vulnérabilité est une composante du test d’intrusion, c’est-à-dire une sous- partie. C’est plus précisément un scan (comme son nom l’indique) de la cible qui permet d’énumérer les vulnérabilités, sans tenter de les qualifier ou de vérifier si elles sont exploitables. Lien entre le pentest et l’audit Le test d’intrusion peut être considéré comme l’aspect plus technique et pratique d’une démarche d’audit de sécurité. Il va révéler par exemple, une application non à jour ou encore un port ouvert par erreur dans le firewall. Objectif du test d’intrusion Les objectifs sont clairs : - identifier les vulnérabilités de son SI ou de son application ; - évaluer le degré de risque de chaque faille identifiée ; - proposer des correctifs de manière priorisée. Grâce au test d'intrusion, nous pouvons qualifier : - la sévérité de la vulnérabilité ; - la complexité de la correction ; - et l'ordre de priorité qu’il faut donner aux corrections. Quand faire le test d’intrusion Afin de sécuriser l’infrastructure ou l’application, les tests d’intrusion peuvent être faits à différents moments : - lors de la conception du projet, afin d’anticiper les éventuelles attaques ; - pendant la phase d’utilisation, à intervalle régulier ; - suite à une cyberattaque pour que ça se reproduise pas. La conduite d’un test d’intrusion est à l’initiative de l’entreprise qui veut se tester. Le test d'intrusion peut se faire de l'extérieur (test d’intrusion externe). Ce test d’intrusion pourra être réalisé de n'importe quelle connexion Internet. Le test d’intrusion peut également se faire de l'intérieur de l’infrastructure (test d’intrusion interne). Dans ce cas, le test sera opéré sur le LAN (réseau interne de l'entreprise). Qui le fait ? Le test d’intrusion est réalisé par un expert en cybersécurité ou encore appelé pentesteur. Pour devenir pentesteur, il faut avoir une large maîtrise des systèmes et réseaux, car le monde de la sécurité est transversal. Il faut connaître les différents matériels et technologies sur le marché pour pouvoir comprendre et exploiter les vulnérabilités qui y sont présentes. C’est un profil très recherché par les entreprises, mais ces professionnels ont en général au moins 5 à 10 ans d'expérience. I-2- Les différents types de pentest Il existe deux types de test d’intrusion : test interne et test externe. Externe Sur ce type d'intrusion, l'attaquant ou le pentesteur dans notre cas, est placé sur Internet. Il est donc dans la situation ou un pirate tenterait de pénétrer dans l’entreprise à partir de l’extérieur. L'adresse IP publique de la connexion internet du pentesteur et l'adresse IP publique de la connexion internet de l'entreprise sont utilisées dans ce scénario. 3 Interne À l'inverse, dans ce cas-là, le pentesteur est sur le réseau interne de l'entreprise. Il est dans la situation d'une personne malveillante interne. Par exemple, cela peut être le cas d'un prestataire qui a accès physiquement au bureau de l'entreprise comme un technicien télécom, un électricien, etc. C'est également le cas d'un employé malveillant, par exemple pour de l’espionnage industriel ou par vengeance. L’employé peut également être inconscient des risques, et cliquer sur une pièce jointe infectée ou communiquer des identifiants. Enfin, on peut également imaginer un pirate ayant la possibilité de s'introduire physiquement dans l'entreprise et de se retrouver dans un de ces scénarios. Il y a donc des deux types de tests que nous réalisons, interne et externe, car ce sont les deux types de scénarios qui se produisent dans la vie réelle des entreprises. I-3- Conduite d’un test d’intrusion En fonction du niveau de connaissance du pentesteur sur la cible , trois qualificatifs différents sont utilisés pour identifier les tests d'intrusion : - la boîte noire - la boîte grise - la boîte blanche Voyons cela dans le détail. I-3-1- Boîte noire Dans ce cas, le pentesteur n'a aucune information sur le réseau cible au début du test et ne connaît aucun nom d’utilisateur ni mot de passe. Il s'agit dans un premier temps de rechercher des informations sur : - l'entreprise, - les employés, - connaître la situation géographique, - les informations générales, - le fournisseur d'accès à Internet, - et toutes autres données pour rassembler un maximum d'informations qui pourraient aider à trouver des vulnérabilités. Nous sommes là dans le scénario d'un pirate qui souhaiterait s'introduire dans une entreprise qu'il ne connaît pas. I-3-2- Boîte grise Le testeur possède un nombre limité d'informations. En général, lors de tests d'intrusion en mode boîte grise, le testeur dispose uniquement d'un couple identifiant / mot de passe que l'entreprise cible lui a fourni avant de démarrer la phase de test. Cela permet notamment de passer l'étape d'authentification, et de pouvoir approfondir le test à l'intérieur de l'application ou du système. L'objectif de ce type de test est de se mettre dans la peau d'un « utilisateur normal » de l'entreprise cible. I-3-3- Boîte blanche Enfin, dans cette condition, le pentesteur peut être en possession de nombreuses informations. Parmi elles, les plus courantes sont : - les schémas d'architecture, - un compte utilisateur permettant de s'authentifier, - le code source de l'application, - etc. Dans ce cas, le pentesteur va rechercher les failles en étant le plus exhaustif possible. Dans ce scénario, la recherche est très approfondie et très complète. L'objectif de ce type de test est de se mettre dans la peau d'un « administrateur système et réseau » de l'entreprise cible. I-4-Choix du test Le choix du test d'intrusion qui va être conduit et très important, car il faudra le déterminer en fonction de ce que le client veut tester. En fonction de la stratégie adoptée, les résultats sont différents. Il faut donc bien identifier ce que l'entreprise cible veut protéger et de quel type d'attaque elle veut se prémunir. De là, il faut déterminer le meilleur type de scan et les meilleures conditions de connaissance du pentesteur avant le début du test. Quelques exemples 1. Vous êtes RSSI pour l’entreprise SECURITYFIRST. Vous êtes soucieux qu’un pirate sur Internet vole les données que vous hébergez. Dans ce cas, vous devrez privilégier un test de type externe basé sur la boîte noire car c’est le scénario qui se rapproche le plus de la menace pour laquelle vous voulez vous protéger. 5 2. Vous êtes RSSI dans une entreprise qui traverse une période de crise sociale avec grèves et licenciements. Vous vous interrogez sur les conséquences que pourrait avoir un collaborateur malveillant. Le choix le plus judicieux sera un test d'intrusion interne en boîte grise. Le pentesteur possédera alors un login et mot de passe pour accéder au système comme un utilisateur standard et vous pourrez identifier les vulnérabilités internes dans ce scénario. II- Les systèmes d’exploitation adaptés II-1- Kali Linux Kali Linux est une distribution regroupant l'ensemble des outils nécessaires aux tests de sécurité d'un système d'information. Cette distribution a pris la succession de Backtrack. Kali est disponible en plusieurs versions : - 32 ou 64 bits ; - Live CD ; - Images Vbox et VMWare ; - Versions pour processeurs ARM (utilisables sur matériel type Raspberry Pi) Toutes les versions sont disponibles en téléchargement gratuit sur le site officiel( www.kali.org) Cette distribution rassemble plus de 600 programmes pré installés comme : Nmap : Le plus célèbre scanner de ports libre distribué par Insecure.org. Il est conçu pour détecter les ports ouverts, identifier les services hébergés et obtenir des informations sur le système d'exploitation d'un ordinateur distant. Wireshark : Analyseur de paquets libre et gratuit. Il est utilisé dans le dépannage et l’analyse de réseaux informatiques Metasploit : programme open source qui fournit des informations sur les vulnérabilités de systèmes informatiques et les exploite. Burp Suite : application utilisée pour la sécurisation ou les tests d’intrusion des applications web. C'est vraiment la boîte à outils principale d'un pentesteur. Nous allons d'ailleurs nous attarder plus longuement sur ce système d'exploitation un peu plus loin dans le cours. II-2- Windows Le système d'exploitation de Microsoft Windows 7, 8 ou 10 peut également être utilisé. Dans la grande majorité des cas, une version équivalente des outils de Kali Linux est disponible en version Windows. C'est évidemment le cas pour les plus connus d'entre eux : - NMAP - PuTTY - Metasploit Framework - Burp Suite - OWASP Zed Attack Proxy - Nessus - John the Ripper II-3-Android Les outils sur plateforme mobile sont parfois très uploads/Management/ protocole-et-audit-de-securite-test-de-penetration.pdf

Documents similaires

-

100

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Dec 27, 2021

- Catégorie Management

- Langue French

- Taille du fichier 0.2452MB