Classe : SI 3 Date : 04/02/2021 Matière : Sécurité Durée : 1H00 Enseignante : S

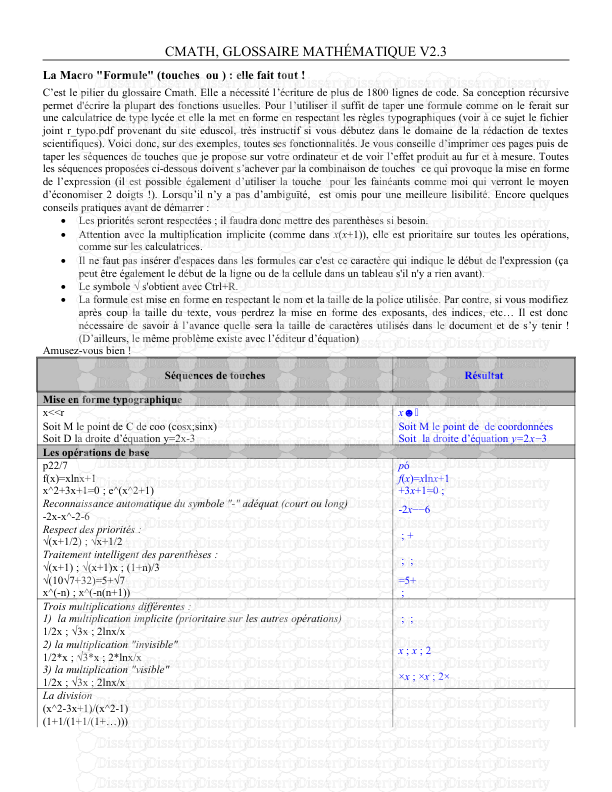

Classe : SI 3 Date : 04/02/2021 Matière : Sécurité Durée : 1H00 Enseignante : Selma BATTI ATTIA Nombre de pages : 4 EXAMEN IMPORTANT : − Documents, téléphonne, tout équipement connecté … non autorisés. − Le barème est donné à titre indicatif. − Le soin de la copie et la qualité de la rédaction seront pris en compte dans la notation. − Toute réponse donnant lieu à plusieurs interprétations sera considérée comme éronnée. Exercice 1 (5 points) Soit l’algorithme de cryptographie par bloc de 4 bits suivant : - Cet algorithme prend en entrée : - un message M de la forme [m0 m1 m2 m3] - une clé K de la forme [k0 k1 k2 k3] - Cet algorithme donne en sortie un cryptogramme C de la forme [c0 c1 c2 c3] - La fonction S est donnée par le tableau suivant : [ab] [00] [01] [10] [11] S([ab]) [10] [11] [00] [01] - L’opération AddKey est donnée par le tableau suivant : mi ki AddKey 0 0 0 1 0 1 0 1 1 1 1 0 1) Est-ce que cet algorithme correspond à de la cryptographie symétrique ou asymétrique ? Justifier. 2) Ayant le message M = [0 1 1 1] et la clé K = [1 0 1 1], donner le cryptogramme correspondant. 3) Donner le schéma (équivalent au schéma donné plus haut) qui représente l’algorithme de décryptage en donnant l’expression des fonctions mises en œuvre sous la forme de tableau. UNIVERSITE DE CARTHAGE DEPARTEMENT FACULTE DES SCIENCES DE BIZERTE INFORMATIQUE 2 Exercice 2 (7 points) Soit l’algorithme suivant : A ! B : je suis A B ! A : nonce R A ! B : K-A(R) B ! A : demande K+A A ! B : K+A B calcule X = K+A (K-A(R)) 1. Quel est le service de sécurité assuré par cet algorithme ? 2. Est-ce que cet algorithme est fiable ? Justifier. 3. Donner un exemple d’une attaque qui peut viser le fonctionnement de cet algorithme. 4. Comment palier à cette attaque ? 5. Existe-t-il un risque résiduel ? Justifier. Exercice 3 (8 points) Soit les règles de filtrage données dans le tableau suivant : N° Action Prot Sens source Port src destination Port dst Flag 1 Allow TCP Sortant 193.1.1.0 * * 80 2 Allow TCP Entant * 80 193.1.1.0 * ACK 3 Deny * * * * * * 1. Donner un croquis possible pour un réseau dont la sécurité face à Internet est assurée par un pare- feu ayant les règles de filtrage données dans ce tableau. Indiquer les adresses IP utilisées. 2. Décrire la stratégie de sécurité par défaut adoptée. 3. Quel est le type de filtrage appliqué ? 4. Expliquer les différentes règles (indiquer le numéro de la règle puis l’expliquer). 5. Rajouter les règles nécessaires en respectant la syntaxe du tableau tout en indiquant leurs positions pour assurer les règles de sécurité suivantes : a. Seule la machine dont l’adresse IP est 120.30.40.50 peut ouvrir une session Telnet (23) sur la machine interne 193.1.1.3. b. Sur le réseau 193.1.1.0 on interdit tous les "broadcast dirigés" en provenance d'un autre réseau. c. Seules les machines 193.1.1.11 et 193.1.1.12 sont autorisées à ouvrir des connexions TCP vers l'extérieur. Bon Travail uploads/s3/ ex-sec-fev2021-si3.pdf

Documents similaires

-

32

-

0

-

0

Licence et utilisation

Gratuit pour un usage personnel Attribution requise- Détails

- Publié le Jul 09, 2022

- Catégorie Creative Arts / Ar...

- Langue French

- Taille du fichier 0.1430MB